Os ataques DDoS representam uma das ameaças mais sérias no cenário da segurança digital. Eles têm o potencial de interromper operações, causar perda de receita e prejudicar a reputação de empresas de todos os portes. Este guia foi elaborado para explicar em detalhes o que são esses ataques, como ocorrem, e as melhores práticas para prevenção e mitigação, visando manter a segurança e estabilidade de sistemas e serviços online.

O que é DDoS

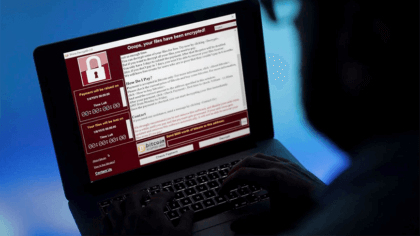

Um ataque DDoS (Distributed Denial of Service) é uma tentativa maliciosa de interromper o funcionamento normal de um servidor, serviço ou rede, sobrecarregando o sistema com uma quantidade massiva de solicitações de acesso. Essa sobrecarga ocorre por meio da utilização de um grande número de dispositivos controlados remotamente por um atacante, conhecidos como botnets.

Durante um ataque DDoS, diversos dispositivos ao redor do mundo, como computadores, roteadores e até dispositivos IoT, são infectados por malware e coordenados para enviar tráfego excessivo ao servidor alvo. Isso torna o servidor incapaz de responder a solicitações legítimas de usuários, resultando em lentidão ou interrupção completa do serviço.

Este tipo de ataque tem se tornado cada vez mais comum, principalmente devido ao aumento de dispositivos conectados à internet, que são suscetíveis a serem comprometidos para fins maliciosos. A evolução das botnets e o surgimento de serviços DDoS “sob demanda” facilitam o acesso de pessoas com pouco conhecimento técnico a ferramentas de ataque sofisticadas.

Como funciona um ataque DDoS

Um ataque DDoS funciona sobrecarregando o alvo com um volume extraordinário de tráfego até que seus recursos sejam completamente exauridos, tornando o serviço indisponível para usuários legítimos. Esse tipo de ataque é distribuído, ou seja, envolve múltiplos dispositivos que realizam o ataque simultaneamente.

Para entender o funcionamento, imagine uma rua onde todos os carros tentam passar ao mesmo tempo; o tráfego fica congestionado e ninguém consegue avançar. Em um ataque DDoS, o alvo recebe um volume de requisições tão grande que ele não consegue responder a solicitações reais, o que equivale a “bloquear a rua”.

Os principais elementos de um ataque DDoS são:

- Botnets: Dispositivos infectados que são controlados remotamente. Eles podem ser computadores, câmeras de segurança ou outros dispositivos IoT. Esses dispositivos são usados para gerar um volume massivo de tráfego ao alvo.

- Controladores de botnets: Hackers que possuem acesso aos dispositivos infectados e coordenam o ataque. Eles utilizam comandos para enviar requisições simultâneas ao servidor alvo.

- Volume de tráfego excessivo: Os dispositivos comprometidos enviam pacotes de dados simultaneamente para o servidor. Esse volume de tráfego pode ser tão alto que esgota os recursos do servidor, como largura de banda ou capacidade de processamento.

Esses ataques, por envolverem múltiplas fontes, são difíceis de serem bloqueados. Muitas vezes, o tráfego parece legítimo, pois provém de dispositivos espalhados por diversas partes do mundo, fazendo com que técnicas comuns de bloqueio sejam ineficazes.

Tipos de ataques DDoS mais comuns

Os ataques DDoS podem ser classificados em diferentes tipos, dependendo do método utilizado e da camada de rede afetada. A seguir estão os tipos mais comuns:

- Ataques de volume: Utilizam uma enorme quantidade de tráfego para sobrecarregar a largura de banda do alvo. Exemplos incluem ataques UDP flood e ICMP flood. A intenção é consumir todos os recursos disponíveis do alvo, tornando-o inacessível.

- Ataques de protocolo: Visam esgotar os recursos de servidores e equipamentos de rede, explorando vulnerabilidades nos protocolos. Um exemplo é o ataque SYN flood, que utiliza requisições de conexão TCP para ocupar os recursos do servidor sem concluir as conexões.

- Ataques de camada de aplicação (L7): São os mais sofisticados e visam a camada de aplicação, ou seja, a parte do sistema que interage diretamente com o usuário. Exemplos incluem HTTP flood, onde o atacante envia muitas requisições para páginas específicas, exaurindo os recursos do servidor.

- Ataques amplificados: Utilizam um intermediário para amplificar o tráfego que chega ao alvo. O atacante envia uma pequena solicitação a um servidor público, como servidores DNS, que respondem com uma resposta muito maior ao endereço IP do alvo. Exemplos incluem ataques DNS amplification e NTP amplification.

- Ataques smurf: Neste tipo de ataque, o atacante envia pacotes ICMP para redes que permitem broadcast. Como resultado, todos os dispositivos na rede respondem ao alvo, gerando um volume significativo de tráfego.

- Ataques de fragmentação: Envolvem o envio de pacotes fragmentados ao alvo, que precisam ser remontados. Esse processo de remontagem sobrecarrega o alvo, causando falhas ou lentidão no serviço.

Os tipos de ataques DDoS variam em complexidade e objetivo, mas todos compartilham a meta de interromper serviços legítimos e causar prejuízos. Entender esses tipos é fundamental para adotar as medidas adequadas de proteção e mitigação.

Diferença entre DoS e DDoS

Embora os ataques DoS (Denial of Service) e DDoS (Distributed Denial of Service) sejam semelhantes em sua intenção de interromper serviços online, há diferenças importantes entre eles que afetam sua eficácia e a dificuldade de mitigação.

Origem do ataque:

- DoS: O ataque é originado de um único dispositivo ou uma única conexão. Isso torna mais fácil a identificação e bloqueio do atacante, pois o tráfego suspeito vem de uma única fonte.

- DDoS: O ataque é distribuído, utilizando múltiplos dispositivos ao redor do mundo, geralmente por meio de uma botnet. Isso dificulta a identificação e o bloqueio, pois o tráfego provém de diversas fontes legítimas e espalhadas.

Escalabilidade:

- DoS: Por ser gerado a partir de um único ponto, o ataque DoS geralmente tem limitações em termos de volume e impacto. Ele depende das capacidades de processamento e largura de banda do dispositivo atacante.

- DDoS: Um ataque DDoS pode ser escalado com facilidade, uma vez que utiliza múltiplos dispositivos, cada um contribuindo para o tráfego geral. Esse fator aumenta exponencialmente o impacto, sendo capaz de derrubar até grandes infraestruturas.

Facilidade de detecção e defesa:

- DoS: Como o tráfego de ataque vem de uma única fonte, é mais fácil identificar e aplicar medidas de defesa, como bloquear o endereço IP do atacante.

- DDoS: A detecção de um ataque DDoS é mais complexa, pois o tráfego se mistura com o tráfego legítimo dos usuários. O uso de botnets com endereços IP variados dificulta a distinção entre visitantes reais e tráfego malicioso.

Recursos e custo:

- DoS: Em geral, um ataque DoS pode ser realizado por qualquer pessoa com um computador e uma conexão à internet, exigindo recursos relativamente baixos.

- DDoS: Um ataque DDoS, por outro lado, requer uma botnet, que pode ser construída por meio de malware ou adquirida em fóruns clandestinos. Esse tipo de ataque pode ser mais caro e complexo de implementar, mas é mais eficaz devido à sua natureza distribuída.

Como identificar um ataque DDoS

Identificar um ataque DDoS rapidamente é essencial para minimizar seus danos. Embora esses ataques possam parecer, inicialmente, um aumento normal de tráfego, existem sinais característicos que podem ajudar na identificação:

Aumento repentino de tráfego: Um dos sinais mais comuns de um ataque DDoS é um aumento repentino e inesperado no tráfego do servidor. Se o site normalmente recebe um certo número de acessos por hora e, de repente, há um pico gigantesco, pode ser um indicativo de DDoS. Essa sobrecarga pode levar a uma lentidão ou até à queda do serviço.

Comportamento incomum no tráfego: Ataques DDoS frequentemente se manifestam como tráfego oriundo de regiões geográficas incomuns, ou com IPs que não costumam acessar o sistema. Além disso, o comportamento do tráfego pode ser diferente, como um grande número de acessos sem que os usuários naveguem pelas páginas, ou muitas requisições a uma mesma URL específica.

Queda na performance do sistema: Um site ou serviço que começa a apresentar lentidão, falhas intermitentes ou se torna completamente inacessível pode estar sob ataque. A queda de performance sem causa aparente geralmente é um dos primeiros sinais visíveis de um ataque DDoS.

Erros de conexão: Erros frequentes em hospedagens de sites, como “504 Gateway Timeout”, são comuns quando os recursos do servidor são sobrecarregados. Isso ocorre porque o servidor não consegue responder a todas as requisições, levando ao esgotamento das conexões disponíveis.

Aumento na utilização de recursos: Monitorar o uso de CPU, memória e largura de banda pode revelar um ataque DDoS. Durante um ataque, o uso desses recursos geralmente atinge picos inusitados.

Dificuldade para acessar serviços específicos: Se os usuários começam a relatar problemas para acessar partes específicas do site ou do sistema (como um serviço de login ou checkout de um e-commerce), é possível que um ataque DDoS esteja visando diretamente esses serviços para maximizar o impacto.

Análise de logs: A análise de logs do servidor pode revelar padrões anormais de tráfego. Isso inclui requisições frequentes e repetitivas de um mesmo endereço IP ou requisições para URLs específicas em alta frequência. Utilizar ferramentas como Splunk ou ELK Stack facilita a análise detalhada desses dados.

Impactos de DDoS nas empresas

Os ataques DDoS podem gerar impactos significativos para as empresas, tanto em termos financeiros quanto de reputação. Veja os principais efeitos negativos de um ataque DDoS:

- Perda de receita: Empresas que dependem de operações online, como e-commerce, podem enfrentar perda direta de receita quando seus serviços ficam indisponíveis devido a um ataque DDoS. Durante o tempo de inatividade, transações não podem ser concluídas, afetando diretamente o faturamento.

- Danos à reputação: Clientes que não conseguem acessar um site ou aplicativo podem perder a confiança na empresa. A interrupção prolongada dos serviços pode causar danos à reputação, levando clientes a buscarem alternativas concorrentes. Isso é particularmente relevante em setores que prezam pela continuidade de serviços, como bancos e provedores de SaaS.

- Custo de mitigação: Os custos para mitigar um ataque DDoS podem ser altos, especialmente quando as empresas não têm infraestrutura adequada. Isso inclui a contratação emergencial de serviços de mitigação de DDoS, como a utilização de redes de distribuição de conteúdo (CDN) e firewalls especializados.

- Sobrecarregamento da equipe de TI: A equipe de TI de uma empresa pode ficar sobrecarregada durante um ataque DDoS, tentando restaurar o serviço e implementar medidas de defesa. Isso redireciona recursos e mão de obra que poderiam estar sendo utilizados em outras atividades produtivas.

- Interrupção de operações críticas: Para empresas que dependem de sistemas online para operar internamente, um ataque DDoS pode causar uma interrupção significativa nas operações. Sistemas de gestão, comunicação e plataformas de colaboração podem se tornar inacessíveis, afetando a produtividade.

- Aumento no custo de hospedagem: O aumento no tráfego gerado durante um ataque DDoS pode elevar os custos de hospedagem em provedores de serviços em nuvem, especialmente quando o tráfego ultrapassa os limites contratados. Muitos provedores cobram por utilização adicional de largura de banda, o que pode resultar em faturas inesperadamente altas.

- Possíveis brechas de segurança: Alguns ataques DDoS servem como “cortina de fumaça” para encobrir outras atividades maliciosas, como tentativas de invasão e roubo de dados. Enquanto a equipe de segurança está focada na mitigação do DDoS, os atacantes podem explorar vulnerabilidades e realizar outros ataques simultaneamente.

- Implicações legais: Em alguns setores, a interrupção de serviços críticos pode resultar em penalidades legais, especialmente se houver descumprimento de acordos de nível de serviço (SLAs) ou obrigações regulatórias. Isso pode resultar em multas e processos por clientes que se sentem lesados pela indisponibilidade dos serviços.

Os impactos de um ataque DDoS vão além da indisponibilidade temporária do serviço, afetando diversos aspectos da operação da empresa, como finanças, reputação e até a confiança de seus clientes. Adotar medidas preventivas e ter um plano de resposta eficiente é crucial para minimizar esses impactos.

Como se proteger de DDoS

Para mitigar um ataque DDoS, é necessário um conjunto de estratégias e tecnologias que podem reduzir os efeitos e impedir que o serviço fique indisponível. Abaixo estão as principais técnicas de mitigação:

Uso de redes de distribuição de conteúdo (CDN)

CDNs, como Cloudflare e Akamai, são capazes de distribuir o tráfego para vários servidores em diferentes localizações geográficas, diluindo a carga e tornando difícil que um único ponto seja sobrecarregado. As CDNs também possuem filtros que conseguem identificar e bloquear tráfego suspeito, aumentando a resiliência contra DDoS.

Soluções de balanceamento de carga

O balanceamento de carga distribui o tráfego entre múltiplos servidores, impedindo que apenas um seja sobrecarregado. Essa técnica garante que mesmo durante um aumento repentino de tráfego, os recursos sejam adequadamente distribuídos, evitando a queda do serviço.

Firewalls de aplicação web (WAF)

Firewalls de aplicação web monitoram e filtram o tráfego antes de chegar ao servidor. Estes conseguem identificar padrões de ataque, bloqueando requisições suspeitas antes que possam causar impacto. Exemplos incluem AWS WAF e Azure WAF.

Limitação de taxa (Rate Limiting)

A limitação de taxa é uma técnica que restringe o número de requisições que um endereço IP pode fazer em um determinado período de tempo. Isso ajuda a prevenir que um atacante faça milhares de requisições simultâneas. Essa técnica é eficaz em ataques de camada de aplicação, onde há um grande volume de requisições HTTP.

Detecção automática de ataques

Utilizar ferramentas de monitoramento que possuem algoritmos para detectar padrões anômalos de tráfego, como picos repentinos, é crucial para mitigar ataques. Ferramentas como Zabbix, Nagios ou serviços de monitoramento na nuvem ajudam na identificação precoce de um ataque, permitindo ações de mitigação antes que o serviço fique indisponível.

Filtros de tráfego e blackhole routing

Filtros de tráfego são usados para bloquear requisições provenientes de endereços IP suspeitos. Já o blackhole routing redireciona todo o tráfego para um “buraco negro”, evitando que o servidor seja sobrecarregado. Embora essa técnica elimine o tráfego malicioso, ela também bloqueia tráfego legítimo, sendo mais adequada em situações extremas.

Escalabilidade vertical e horizontal

Outra abordagem para mitigar ataques é garantir que os servidores possam escalar automaticamente. Isso pode ser feito através da escalabilidade horizontal (adicionando mais servidores) ou vertical (aumentando os recursos de um servidor específico). Esse tipo de solução é eficaz em lidar com o aumento repentino de carga.

Proteção no nível de provedor

Muitos provedores de serviços de internet (ISP) possuem camadas de proteção contra DDoS que podem ser habilitadas para seus clientes. Essa proteção funciona a partir da infraestrutura do ISP, filtrando tráfego malicioso antes de chegar ao servidor da empresa.

Ataques DDoS mais famosos

Os ataques DDoS mais famosos da história trouxeram impactos gigantescos para grandes corporações e até governos, causando prejuízos milionários e interrupções significativas. Abaixo, uma lista dos casos mais marcantes:

Ataque à GitHub (2018)

- Este ataque DDoS foi registrado como o maior da história até então, com um pico de 1,35 Tbps de tráfego malicioso. O GitHub, uma das maiores plataformas de desenvolvimento de software do mundo, sofreu uma interrupção de alguns minutos, mas rapidamente foi mitigado graças à intervenção da Akamai, empresa especializada em segurança de rede.

Dyn DNS (2016)

- Um dos ataques mais disruptivos, o DDoS à Dyn, uma empresa de DNS, afetou grandes serviços online como Twitter, Spotify, Netflix e Amazon. O ataque, proveniente de dispositivos IoT infectados pelo malware Mirai, atingiu a Dyn com um volume massivo de tráfego, bloqueando o acesso a esses sites por horas.

Occupy Central (2014)

- Durante os protestos pró-democracia em Hong Kong, o movimento Occupy Central sofreu um dos maiores ataques DDoS já registrados na época. O ataque tinha como alvo as plataformas que organizavam e disseminavam informações sobre os protestos. Com uma combinação de fatores políticos, o ataque evidenciou o uso de DDoS como ferramenta de censura.

Spamhaus (2013)

- A Spamhaus, uma organização que mantém listas negras de spammers, foi alvo de um dos maiores ataques DDoS já vistos. O ataque, que atingiu um pico de 300 Gbps, foi resultado de uma disputa com a empresa CyberBunker. Esse incidente foi tão grande que afetou até mesmo a infraestrutura da Internet global.

Ataque à Estônia (2007)

- A Estônia sofreu uma série de ataques DDoS que afetaram diversos setores do governo, bancos e sites de mídia. Este ataque, amplamente atribuído a hackers russos, ocorreu após uma controvérsia envolvendo a relocação de uma estátua soviética, e foi um dos primeiros grandes exemplos de ciberataque com motivações políticas.

Cloudflare e o ataque de 400 Gbps (2014)

- A Cloudflare, uma empresa de segurança na web, foi alvo de um dos maiores ataques DDoS com uma largura de banda de 400 Gbps, em um ataque que usou servidores NTP amplificados. Embora o ataque tenha sido mitigado, ele demonstrou a sofisticação crescente dos ataques DDoS.

BBC (2015)

- O site da BBC sofreu um ataque DDoS que derrubou seu sistema por várias horas no final de 2015. Embora a rede tenha recuperado o controle rapidamente, foi um dos maiores incidentes reportados por uma organização de mídia.

Google (2017)

- O Google foi alvo de um ataque DDoS massivo que durou seis meses, totalizando mais de 2,54 Tbps em tráfego malicioso, o maior ataque registrado na época. O gigante da tecnologia revelou os detalhes do ataque apenas em 2020, mostrando o poder destrutivo que esses ataques podem ter.

Amazon Web Services (2020)

- Um dos mais recentes grandes ataques DDoS atingiu a Amazon Web Services (AWS) com um tráfego recorde de 2,3 Tbps. Embora o ataque tenha sido mitigado pela infraestrutura robusta da AWS, ele exemplifica a escalada contínua dos ataques DDoS.

FAQ sobre DDoS

Os ataques DDoS podem ser motivados por uma variedade de razões, como extorsão financeira (ransom DDoS), competição desleal, hacktivismo ou simplesmente para causar prejuízo e indisponibilidade de serviços.

Sim, os ataques DDoS são ilegais e considerados crime cibernético em muitos países, incluindo o Brasil. Realizar um ataque DDoS pode resultar em multas pesadas e até prisão, dependendo da legislação local.

Os ataques DDoS mais comuns incluem ataques volumétricos (inundação de banda), ataques de protocolo (como SYN flood) e ataques de aplicação (HTTP flood), cada um direcionado a sobrecarregar diferentes camadas da rede ou da aplicação.

Você pode verificar se o seu provedor de hospedagem oferece proteção contra DDoS consultando as características do plano ou perguntando diretamente ao suporte. Alguns provedores oferecem proteção básica integrada, enquanto outros possuem serviços adicionais.

Sim, qualquer dispositivo conectado à internet que possua uma vulnerabilidade pode ser alvo de um ataque DDoS, incluindo servidores web, sistemas de IoT, servidores de e-mail e até dispositivos de rede, como roteadores.