Apesar dos inúmeros avanços tecnológicos, a Internet ainda é um ambiente vasto e, muitas vezes, inseguro. Quando falamos de segurança, nos referimos aos ciberataques, que visam roubar os dados dos usuários.

Para proteger quem utiliza a rede diariamente, desenvolvedores trabalham incansavelmente para criar recursos capazes de suprir essa demanda.

O protocolo HTTPS, por exemplo, é um mecanismo super útil para fortalecer a segurança durante a transferência de dados entre o navegador e a Internet. Contudo, já existem hackers capazes de “enganar” os navegadores em uma rede aberta.

Sendo assim, foi a partir desse cenário que surgiu o HSTS. Trata-se de uma nova tecnologia, que promete reforçar a segurança da conexão entre o navegador e uma página específica. Quer aprender mais sobre o assunto? Confira o conteúdo a seguir!

O que é HSTS (HTTP Strict Transport Security)?

Entender o HSTS, o que é e como funciona, requer explicar seu conceito. O termo significa Segurança Restrita de Transporte, em tradução livre para o português.

Foi desenvolvido para “forçar” o navegador a usar uma conexão segura, sempre que ele acessar uma página executada em HTTPS. Na prática, ele funciona da seguinte maneira:

- quando um usuário tentar acessar um site não seguro (HTTP://), a página é automaticamente redirecionada para sua versão segura (HTTPS://);

- evita o cancelamento da mensagem de “certificado de segurança inválido”, quando o usuário acessa um site não seguro.

HTTPS x HSTS: o que muda com uma “Política HSTS”

Como dissemos inicialmente, as transferências de dados que acontecem entre o servidor e um computador são monitoradas pelo protocolo HTTP.

A fim de aumentar a segurança e privacidade das informações, ele é adicionado ao protocolo SSL/TLS, transformando-se em HTTPS. Assim, sempre que você acessar um site não seguro, notará um símbolo de um cadeado na barra de endereço do navegador.

Apesar desse recurso ter contribuído imensamente para a proteção de dados dos usuários na Internet, ele ainda está sujeito a ataques, especialmente em conexões abertas — redes wi-fi de bares, cafés, aeroportos e outros locais públicos.

Nesse sentido, criou-se a política de segurança web HSTS, a fim de proteger sites HTTPS contra essas invasões. Como explicamos no tópico acima, a “Política HSTS” orienta os navegadores a utilizar apenas conexões seguras.

As instruções também indicam por quanto tempo um servidor pode armazenar em cache as informações enviadas pelo cliente, bem como se os subdomínios devem usar somente HTTPS.

Hoje, o HSTS faz parte do HTTPS permanentemente, segundo o documento RFC 6797.

Como o HSTS protege sites contra ciberataques?

Sempre que alguém acessa um site em uma rede aberta, em um ambiente público, percebe o surgimento do símbolo de cadeado na barra de endereço da página e entende que sua conexão está segura.

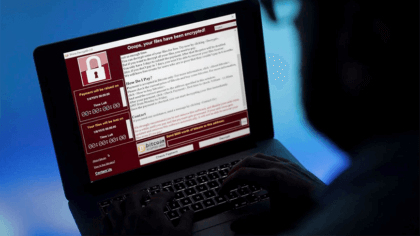

Entretanto, isso pode não ser a realidade. Nesse contexto, alguém mal intencionado pode ter invadido a rede wi-fi do local para roubar suas informações. Essa abordagem é chamada de “sequestro de cookies” e downgrade attack.

Felizmente, foi pensando em resolver essas situações que o protocolo HSTS apareceu. No geral, essa política “força” a página a redirecionar sua conexão para um HTTPS, antes mesmo do seu conteúdo aparecer na tela do computador para o usuário.

Proteção contra “sequestro de cookies”

O “sequestro de cookies” ocorre quando o hacker intercepta uma conexão aberta e engana o navegador do usuário. Com isso, uma falsa mensagem de conexão segura aparece na barra de endereço da página, tranquilizando o usuário.

Então, o invasor consegue roubar os cookies da sessão não segura e tomar posse de informações privadas, como senhas de cartão de crédito, nomes, endereços, logins de bancos etc.

Proteção contra “Downgrade attack”

Páginas na versão HTTP — salvas nos “Favoritos” ou acessadas manualmente —, ficam sujeitas a ataques MitM (Man-in-the-Middle), nos quais o invasor manipula a comunicação entre o navegador e o site, o fazendo acreditar que estão se comunicando entre si.

Isso pode acontecer quando os usuários acessam sites HTTP sem perceber:

- ao digitar domínios gsa.gov na barra de endereço, o navegador utiliza o HTTP:// como padrão;

- ao clicar em links antigos, que não foram atualizados e ainda usam o domínio HTTP://;

- ao utilizar uma rede de Internet aberta e insegura, que redireciona, ativamente, todos os sites HTTPS:// para HTTP://.

Como ativar o HSTS para o seu site?

Agora que você já entendeu como esse protocolo funciona, vamos falar do HSTS, como ativar em diferentes domínios. Normalmente, é possível implementar diretamente no servidor web.

Para isso, é adicionado um redirecionamento 301 ao redirecionamento de HTTP para HTTPS. Porém, o Google informa que você pode usar os redirecionamentos do servidor 301 e o cabeçalho HSTS ao mesmo tempo.

Ainda, existem outras diretrizes de segurança para a aplicação do protocolo. Confira abaixo como fazer isso em diferentes servidos.

Para servidores Apache

Adicione o seguinte comando no arquivo .htaccess, diretamente na pasta raiz superior, como o public_html ou httpdoc:

- # Use HTTP Strict Transport Security to force client to use secure connections only Header always set Strict-Transport-Security “max-age=300; includeSubDomains; preload”

Para servidores Lighttpd

Inclua o código abaixo no arquivo de configuração do Lighttpd /etc/lighttpd/lighttpd.conf:

- server.modules += ( “mod_setenv” ) $HTTP[“scheme”] == “https” { setenv.add-response-header = (“Strict-Transport-Security” => “max-age=300; includeSubDomains; preload”) }

Para servidores NGINX

Adicione o comando abaixo nas configurações do servidor NGINX:

- add_header Strict-Transport-Security ‘max-age=300; includeSubDomains; preload; always;’

Conclusão

Viu como o HSTS contribui para o aumento da segurança nas conexões de rede?

Para democratizar o protocolo e garantir o direito à proteção de dados a todos os usuários, a organização sem fins lucrativos, EFF (Electronic Frontier Foundation), oferece uma extensão gratuita “HTTPS everywhere” para os principais navegadores web.

Além disso, os desenvolvedores por trás do Mozilla e Google Chrome, por exemplo, são incentivados a incluir instruções sobre como ativar o HSTS.

Entretanto, muitas pessoas ainda usam navegadores desatualizados. Nesse sentido, para evitar cair em ciberataques, o melhor a se fazer é prestar atenção e tomar cuidado sempre que acessar páginas em redes abertas.

Gostou deste conteúdo? Então, entre em contato com a SAN Internet e descubra como podemos ajudar seu negócio a crescer!