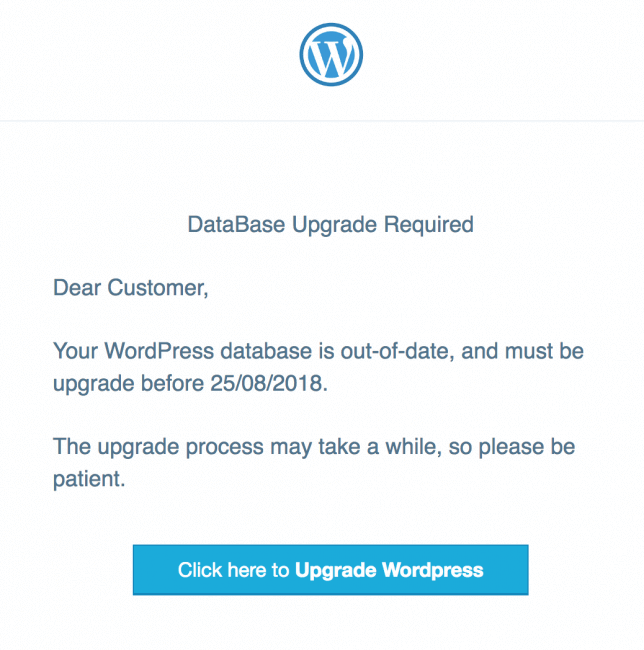

Recentemente a Sucuri foi notificada sobre uso de e-mails de phishing enviado aos usuários do WordPress. No conteúdo do e-mail é informado que uma atualização do banco de dados é necessária.

É interessante perceber que o layout/design do e-mail é idêntico aos enviados pela equipe do WordPress. Porém os erros de digitação e jeito que foi solicitado já podemos perceber que é fraude.

O rodapé do e-mail é idêntico ao utilizado pela Automattic (responsável pelo WordPress), porém o link aponta para uma página suspeita de phishing.

Atualização Falsa

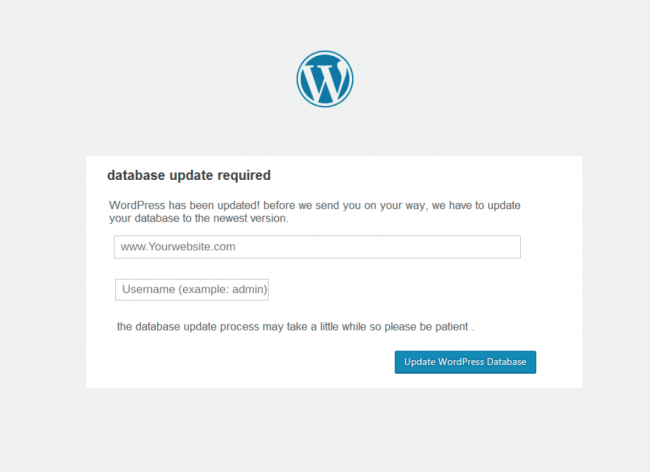

E ao clicar em “Atualizar WordPress” você é direcionado a uma página falsa do WordPress pronta para roubar suas informações do banco de dados.

Depois de inserir as informações de banco de dados e clicar em “Login”, a próxima tela solicita o endereço e o nome de usuário do seu site (muito suspeito) e nenhum caso informe suas credenciais, confira a autenticidade da página antes.

Ao clicar no botão “Atualizar banco de dados do WordPress” a etapa é completada e os dados são enviados para os invasores.

Cabeçalhos

Os cabeçalhos dos e-mails de phishing mostraram que eles vinham de um site invadido no servidor 47.49.12.164 (webserver2.ncswi.com).

O nome do script mal-intencionado do mailer é bastante genérico e também pode ser encontrado nos cabeçalhos – você pode encontrar mais algumas dicas sobre análise de cabeçalho aqui:

“X-PHP-Originating-Script: 48: mailer-1.php”Foram encontrados muitos scripts diferentes de mailer com este nome em sites comprometidos.

Hackear um site para enviar spam de e-mail de seu servidor é bastante comum. Geralmente, os provedores de hospedagem suspendem esses sites invadidos porque não querem que seus IPs de servidor sejam incluídos em listas negras de anti-spam.

Isso destaca a importância de identificar e limpar um ataque antes que seu site seja suspenso pelo seu host.

Precauções

Mesmo que seu WordPress esteja atualizado e com vários plugins de segurança, os hackers podem invadi-lo usando suas credenciais, como nesse caso. É comum ataques de phishing contra WP usarem páginas idênticas às originais para a captura das credenciais, por isso, fique atento na URL.

No caso acima, os invasores usaram um e-mail para enviar o phishing e coletar as credenciais de outros usuários do WordPress.

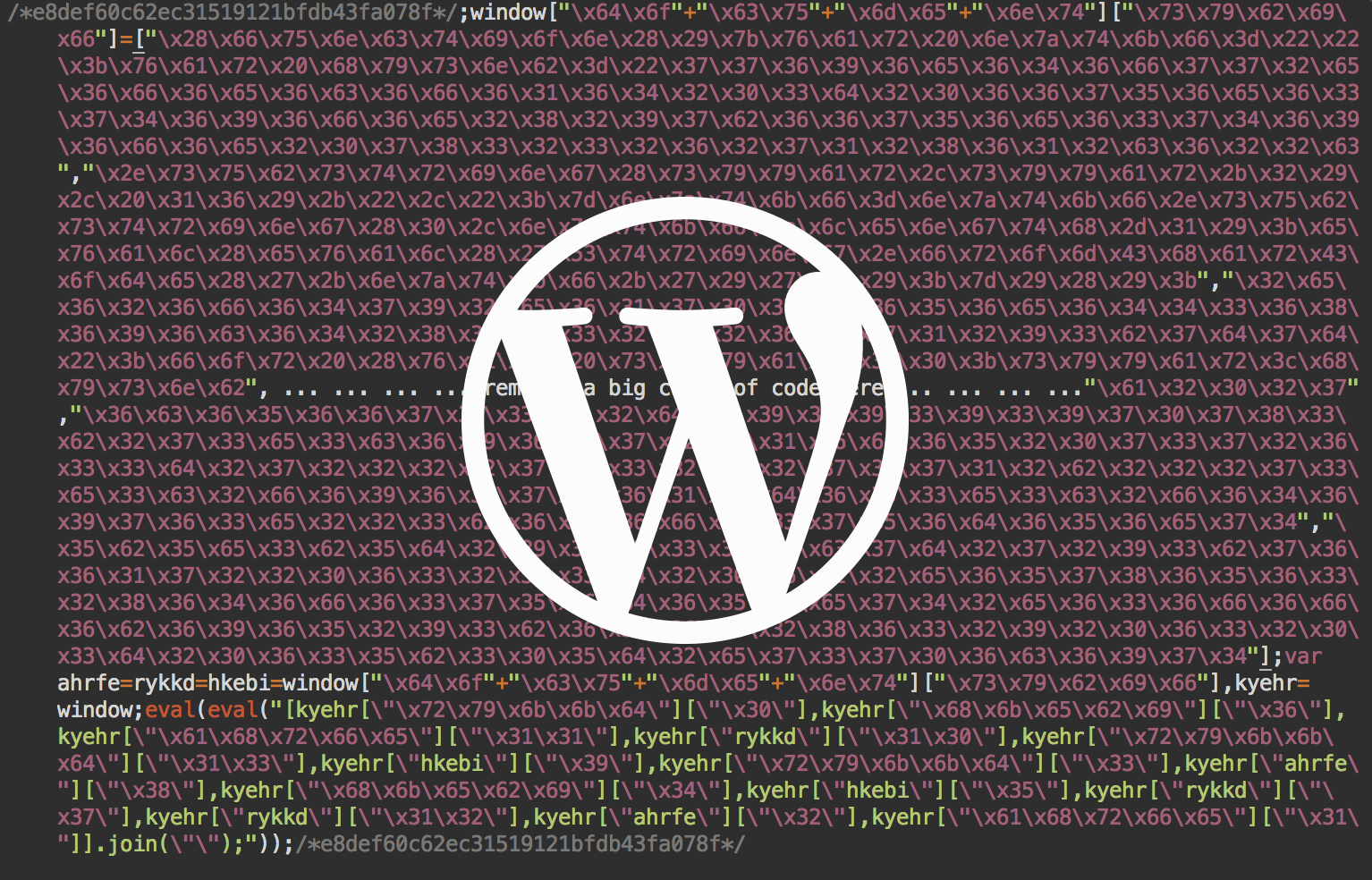

Quando um invasor obtém as credenciais de um site por meio dessa campanha, ele pode fazer o upload de backdoors ou usar o site para fornecer malware. Isso pode deixar seu site em uma lista negra e afetar significativamente o tráfego e a reputação do seu site – SEO.

Para identificar e-mails de phishing você pode seguir algumas regras:

- Nunca confie em um e-mail que solicite a realização de uma ação que você não solicitou, especialmente se você não recebeu esse tipo de e-mail antes;

- Verifique se o remetente corresponde ao conteúdo do e-mail;

- Verifique o conteúdo em busca de erros de digitação ou formatação incorreta;

- Verifique a URLs – se os domínios são legítimos.

O monitoramento também ajudará a encontrar arquivos novos ou modificados. A verificação de backdoors também é uma boa ideia, pois eles são normalmente instalados para permitir que o invasor mal-intencionado recupere o acesso ao seu site.

Outra modificação que pode ser feita para prevenir ataques é a alteração da URL admin do WordPress.

Lembre-se sempre de usar senhas fortes e para mais dicas confira Dicas para proteger a área de administração do WordPress.

Conclusão

É importante o papel do seu host nesses casos. Ele pode identificar o spam ou malware no seu site e notificá-lo, evitando grandes prejuízos.

Gostou? Compartilhe com seus amigos para que mais pessoas conheçam essa campanha de Phishing que pode roubar as informações do site.

A SAN não está só preocupada com os sites hospedados e gerenciados, mas com a satisfação e segurança dos seus clientes.

Fonte: WordPress Database Upgrade Phishing Campaign